我們都知道智慧手機中存儲了重要的資料,使它們成為極好的證據來源。 但是,資料保存和提取並不如想像中容易。並沒有單一的方式可簡單的提取證據。在這篇文章中,我們將按正確的順序描述 iPhone 保存與資料提取步驟,以便在能力範圍中取得最多的資料。

第一步:資料保存

第一個最重要的步驟是資料保存。 您必須確保iPhone維持相同狀態,並且在取得設備後不會修改(或遺失)任何資料。 以下是您需要做的事情:

- 啟用飛航模式(即使螢幕鎖定狀態下,通常可以下滑進入到控制中心)。

- 在控制中心裡再次確認Wi-Fi與藍芽是否關閉。

- 將iPhone接上行動電源。

- 若有相容於 iPhone 的 USB 配件,接上避免手機進入USB 限制模式(這功能僅針對iOS 11.4.1,iOS 12以上則無法排除)。

- 若有訊號遮蔽包,將iPhone與行動電源一同放入。

感覺iPhone保存的步驟還算簡單? 如果過程沒有絕對謹慎的處理,你會面臨到以下狀況

- 如果iPhone有指紋解鎖,請絕對不要觸摸到Touch ID! 否則,你會浪費五次嘗試用指紋解鎖手機的一次。 如果您需要檢查手機是否有螢幕鎖,請使用實體電源按鈕。

- 如果是iPhone X之後的型號,請不要將臉對上Face ID感應器。 當您拿起手機時,Face ID會立即開始辨識人臉。如果檢測到人臉,則會嘗試認證。如果人臉辨識連續失敗兩次,就只能使用密碼解開手機,這樣就浪費了使用嫌犯的臉解鎖的機會(人臉解鎖簡單過取得密碼)。在Apple自己的iPhone X產品發表會上也發生過這個情況:Apple Says Face ID Didn’t Fail Onstage During iPhone X Keynote

- 避免手機進入S.O.S.緊急模式。進到該模式後Touch與Face ID都會暫時失效直到輸入解鎖密碼。另外,USB 限制模式也會馬上啟用。

- 請注意iPhone生物識別的各種過期規則。

- 如果忘記啟用飛航模式,並關閉Wi-Fi與藍芽,手機可以從遠端刪除!

不要只是查扣手機

在合法查扣的程序下,記住不要僅查扣手機,若現場有嫌犯的筆電與桌機,也必須一起帶回。隨身碟、USB硬碟、Apple Watch或Apple TV等裝置有時也可幫助釐清案情。

如何提取上鎖的iPhone

以上幾個方式索價不菲,若機關在預算吃緊的情況之下,也可以採用Lockdown/Pairing方式來進行邏輯提取,重點這個方式必須取得嫌犯的PC或Mac,且手機需在AFU(After First Unlock)狀態,電腦也必須是曾經有成功與手機同步過,才能在手機鎖定的狀態下進行提取。

如何使用Lockdown檔案來取得iPhone備份檔

要使用Lockdown檔案來備份iOS設備,您需要以下項目:

- iOS裝置必須是開機狀態並在AFU模式。

- 從電腦或Mac上取得Lockdown資料。

- Elcomsoft iOS Forensic Toolkit: 取得電腦或Mac上的lockdown檔案。

- Elcomsoft Phone Breaker: 解密備份擋或暴力破解備份擋密碼。

提取Lockdown檔案

您必須從電腦上取得正確的lockdown檔案,才能透過Elcomsoft iOS Forensic Toolkit在iPhone上進行邏輯提取。lockdown檔案位置如下:

Windows Vista, 7, 8, 8.1, Windows 10: %ProgramData%\Apple\Lockdown

Windows XP: %AllUsersProfile%\Application Data\Apple\Lockdown

macOS: /var/db/lockdown

開始提取

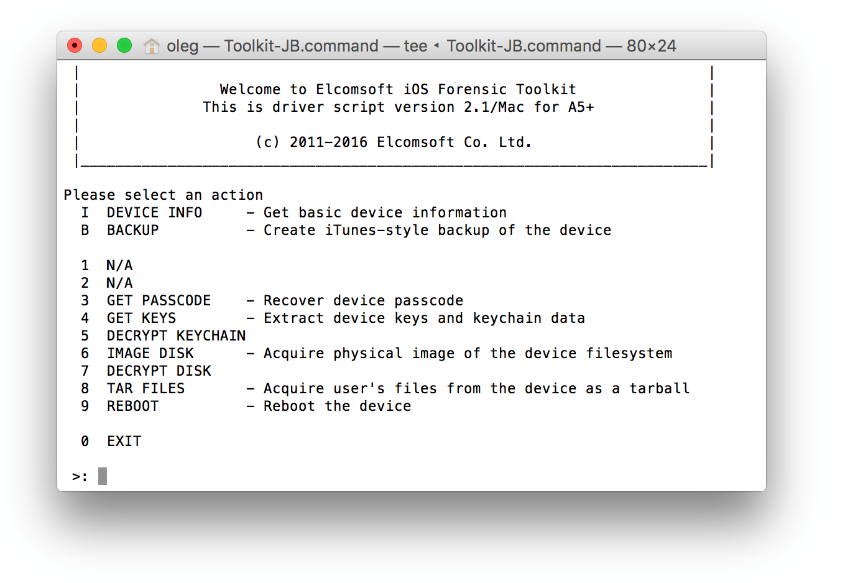

- 執行Elcomsoft iOS Forensic Toolkit並輸入Toolkit-JB指令。

- 選擇B – Create iTunes-style backup of the device。如圖一。

- 如果失敗,可使用 I – Device Info確認iOS UUID與lockdown檔名是否一致。

- 如果原iTunes備份沒有設定密碼,iOS Forensic Toolkit會自動改為加密備份。預設密碼為: 123。

- 若原備份模式有設定密碼保護,則必須使用Elcomsoft Phone Breaker暴力破解備份檔案密碼。

圖一、Elcomsoft iOS Forensic Toolkit

總結

當在一個犯案現場查獲一支iOS裝置,若裝置不是關機狀態,則有機會透過嫌犯的PC或Mac上的lockdown檔案對裝置進行提取。這個方式必須建立在一個嚴謹的現場手機保存規範,手機在查扣之後必須關閉網路且絕對不能關機,才有機會成功的提取iOS裝置上的資料。